Tegenwoordig is het niet meer de vraag óf je bedrijf te maken krijgt met een cyberaanval of hack, maar wanneer. Daarom stellen organisaties alles in het werk om minder kwetsbaar te worden voor cybercrime, onder andere door het aanscherpen van beveiligings- en toegangsprotocollen. Steeds meer bedrijven voeren het Zero-trustmodel in, waarbij iemand alleen nog toegang krijgt tot het absolute minimum aan informatie om zijn werk goed te kunnen doen. In dit blog leggen we uit wat het Zero-trustmodel inhoudt en hoe dit model helpt de schade van cybercrime te beperken.

‘Vroegâh’ was het simpel: als nieuwe medewerker kreeg je op je eerste werkdag een computer en een medewerkersaccount waarmee je toegang had tot vrijwel alle bedrijfsinformatie. Dat kon toen gewoon, omdat alles op kantoor plaatsvond. De netwerkserver stond op kantoor en werd daar beheerd en beveiligd, je desktop stond op het bureau in je kantoor waar jij de hele werkdag achter zat. Niks thuiswerken, niks cloud.

Nu werken op afstand meer regel dan uitzondering is geworden en de meeste bedrijfsinformatie in de cloud staat, is een strenger deurbeleid onmisbaar. Want met je laptop kun je vanaf elke locatie ter wereld inloggen op je bedrijfsnetwerk; van de keukentafel of je favoriete koffiebar tot het strand van Bali. Je e-mail checken en even snel antwoorden? Dat doe je net zo makkelijk vanaf je smartphone, hetzelfde apparaat waarmee je ook je thermostaat thuis bedient en de pakketbezorger te woord staat via je digitale deurbel. Bovendien verzinnen cybercriminelen elke dag nieuwe manieren om inloggegevens te achterhalen en wordt het risico steeds groter dat iemand onder jouw naam inlogt.

Vanaf oktober 2024 gelden de aanscherpte Europese NIS2-richtlijnen (Network Information and Security Directive), bedoeld om de cyberveiligheid en weerbaarheid van essentiële diensten in de EU te verbeteren. Vooruitlopend op de Europese wetgeving - die overigens nog concreet gemaakt moet worden door de Nederlandse overheid - werd het Zero-trustmodel daarin tot standaard benoemd. Feitelijk bestaat dit model al heel wat jaren, maar overheden en particuliere bedrijven zien steeds meer de noodzaak om deze aanpak in te voeren. Onder andere Microsoft hanteert dit model nu als beveiligingsstandaard.

De kern van Zero-trust is dat je nooit iemand vertrouwd en altijd verifieert. De drie basisprincipes van het Zero-trustmodel zijn:

De oude beveiligingsprotocollen kun je vergelijken met een kasteel met een slotgracht eromheen: je komt slechts op één manier binnen, maar eenmaal binnen de muren ben je veilig.

Het Zero-trustmodel lijkt meer op de hedendaagse beveiliging op een vliegveld: ook al heb je ingecheckt in de vertrekhal, je boardingpass en paspoort worden daarna telkens opnieuw geverifieerd als je toegang wilt tot een volgend deel van het vliegveld.

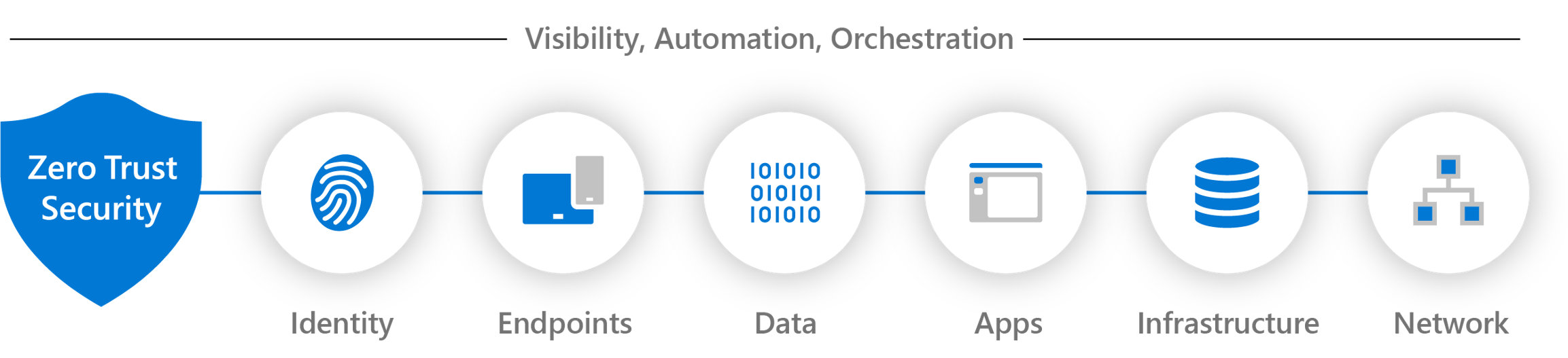

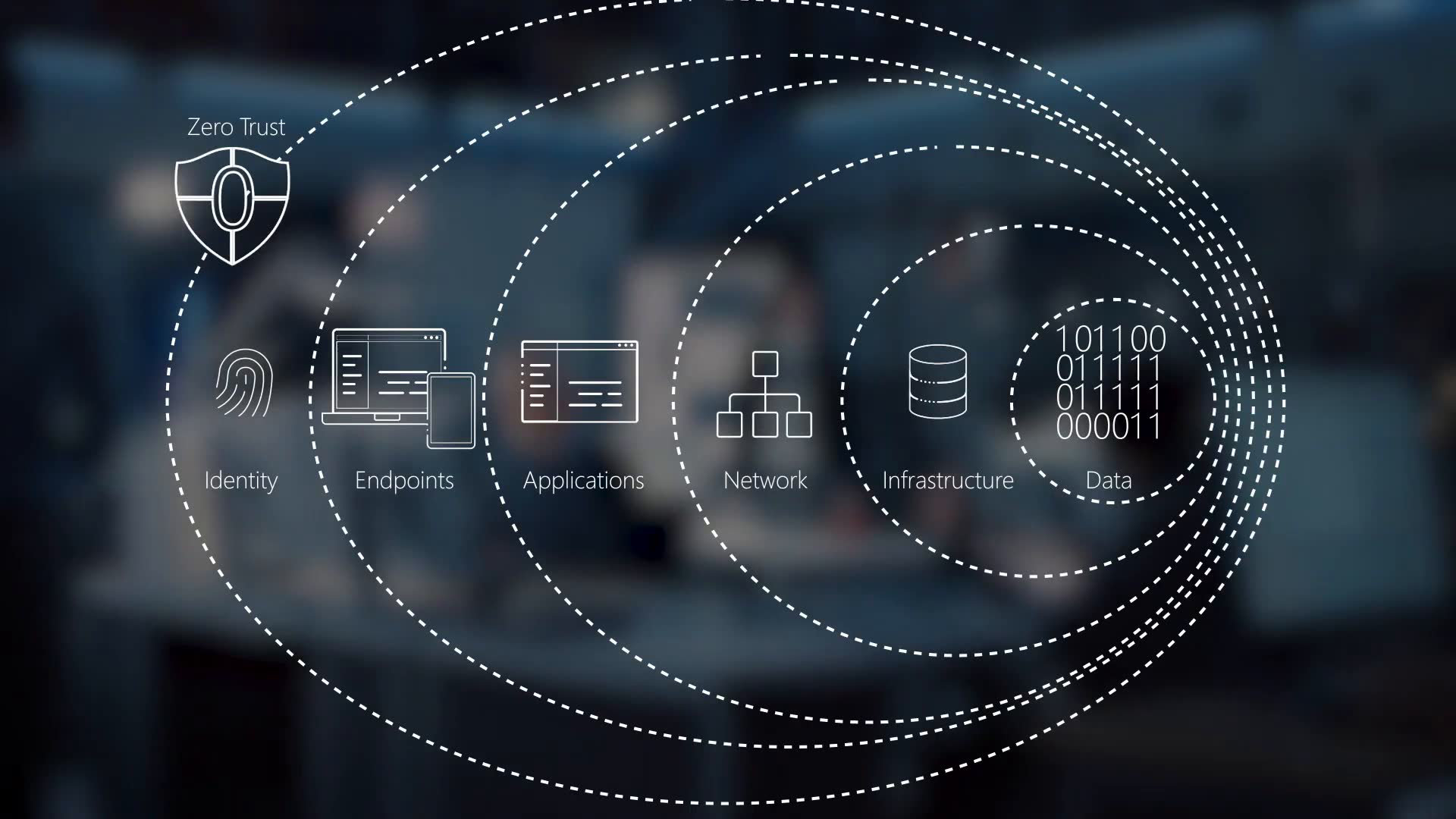

De hoofdvraag binnen het Zero-trustmodel is: ben jij wie je zegt te zijn? Om dit te controleren, vindt er op meerdere niveaus verificatie plaats.

Een waterdichte implementatie van het Zero-trustmodel vraagt een gedegen voorbereiding. Dat begint bij bewustwording binnen de organisatie van wat de beperkingen en gevaren zijn van de huidige beveiligingsprotocollen en waarom het Zero-trustmodel nodig is. Stel een business case op die duidelijk maakt welke risico’s hiermee vermeden of verminderd worden, welke besparing van tijd en kosten dit oplevert en hoe dit de business ten goede komt.

Met de business case als fundament ga je vervolgens aan de slag om een implementatieplan op te stellen, afgestemd op de activiteiten en ondernemingsdoelen van je bedrijf. Definieer ook heldere en meetbare securitydoelen om het effect van de zero-trustaanpak inzichtelijk te maken.

Bij Hands on ICT weten we als geen ander dat het best lastig kan zijn om de meest effectieve opzet van het Zero-trustmodel te bepalen. Met onze ervaring helpen we je graag om dit belangrijke securitymodel voor jouw organisatie op de best passende manier vorm te geven. Door samen te bekijken hoe digitaal de onderneming al werkt en wie we het beste kunnen betrekken bij de implementatie.

Onder de naam YourSecurity bieden wij een breed scala aan diensten en producten aan die ervoor zorgen dat je altijd en overal veilig aan het werk bent en dat je waardevolle bedrijfsdata goed geborgd is. Met onze Vulnerability Scan brengen we als eerste de huidige situatie in kaart en vervolgens geven we je een advies op maat met bijbehorende acties om jouw IT-security naar een hoger plan te tillen. Meer weten? Neem contact op met ons.

Benieuwd naar onze Vulnerability Scan? Lees dan hier verder of vraag de scan direct aan.